Hace un año dimos un rápido vistazo a la criptografía clásica en este post. Fue tan rápido que nos dejamos en el tintero muchos sistemas, anécdotas y personajes, como Polibio, Tritemio, etc. por lo que recomendamos a los interesados las estupendas entradas de la Wikipedia sobre el particular, tanto la general como la que trata de su historia, así como las demás que desarrollan diferentes aspectos de la disciplina. Tuvimos, no obstante, ocasión de profundizar algo en el criptoanálisis de mensajes de sustitución monoalfabética —gracias a esta tarjeta postal de principios del siglo XX, cuyos secretos revelamos aquí— como no lo hicimos en el ámbito de la transposición, podemos hacerlo ahora:

Hace un año dimos un rápido vistazo a la criptografía clásica en este post. Fue tan rápido que nos dejamos en el tintero muchos sistemas, anécdotas y personajes, como Polibio, Tritemio, etc. por lo que recomendamos a los interesados las estupendas entradas de la Wikipedia sobre el particular, tanto la general como la que trata de su historia, así como las demás que desarrollan diferentes aspectos de la disciplina. Tuvimos, no obstante, ocasión de profundizar algo en el criptoanálisis de mensajes de sustitución monoalfabética —gracias a esta tarjeta postal de principios del siglo XX, cuyos secretos revelamos aquí— como no lo hicimos en el ámbito de la transposición, podemos hacerlo ahora:

A la izquierda, Plutarco en un grabado del s. XVII, explica el método criptográfico de la scítala espartana en una de su Vidas paralelas. A la derecha, la portada del Artis Magnæ, donde Cardano da la solución a las ecuaciones que hoy llamamos «reducidas»

Recordemos que, mientras que en los métodos de sustitución cada carácter, o grupo de caracteres, tomaba un valor sólo conocido por el receptor legítimo, en los sistemas de sustitución éstos conservan su valor habitual y lo que dificulta la lectura es que cambian su lugar en el texto; veamos, a modo de ilustración, tres posibilidades; la inversión de las letras, la escítala y las rejillas:

-Un método muy elemental de transposición sería escribir el mensaje de derecha a izquierda: ?odotém lat aíd ne yoh ratsipsed aírdop néiuq a¿ orep.

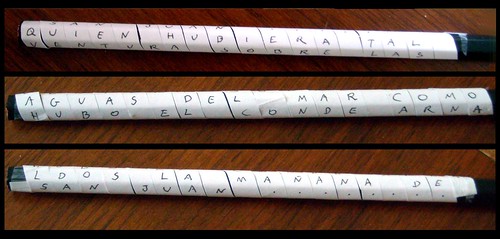

-Gracias a Plutarco —que la describe en su Vida de Lisandro y Sila— el más antiguo método de este tipo del que tenemos noticia es la scítala espartana. Se enroscaba en espiral la tira de pergamino donde se iba a escribir el mensaje sobre toda la superficie una vara; el grosor de ésta era solo conocido por el receptor. Una vez escrito, al desenroscar la tira, el mensaje era ilegible y estaba listo para su envío; el receptor no tenía más que volver a enroscarlo en su propia vara, idéntica a la primera, para leerlo cómodamente. Ya mencionamos como Poe explica el método de análisis para la sustitución monoalfabética en «El escarabajo de oro», también se ocupa de ellos en su artículo «Criptografía», donde nos da también el método de violar el secreto de la scítala. He aquí el fragmento según la traducción de Julio Cortázar:

Interceptada la tira de pergamino, se preparará un cono lo bastante extenso por comparación con ésta —digamos de seis pies de largo— cuya circunferencia básica igual por lo menos la longitud de la tira. Arróllese la tira comenzando por la base, cuidando de mantener juntos los bordes como se dijo antes; luego, y siempre en la misma forma, continúese arrollando en dirección al vértice del cono. En el curso de este proceso se seguro que algunas de las palabras, sílabas o letras cuya conexión se busca, habrán de coincidir en ese punto del cono donde el diámetro es igual al del scytala que ha servido para escribir la cifra. Al pasar de la base al vértice del cono, se recorren todos los diámetros posibles, por lo cual no hay posibilidad de fracaso, Establecida la circunferencia del scytala, se construirá un cilindro idéntico y la cifra podrá ser leída.

-Un método muy elemental de transposición sería escribir el mensaje de derecha a izquierda: ?odotém lat aíd ne yoh ratsipsed aírdop néiuq a¿ orep.

-Gracias a Plutarco —que la describe en su Vida de Lisandro y Sila— el más antiguo método de este tipo del que tenemos noticia es la scítala espartana. Se enroscaba en espiral la tira de pergamino donde se iba a escribir el mensaje sobre toda la superficie una vara; el grosor de ésta era solo conocido por el receptor. Una vez escrito, al desenroscar la tira, el mensaje era ilegible y estaba listo para su envío; el receptor no tenía más que volver a enroscarlo en su propia vara, idéntica a la primera, para leerlo cómodamente. Ya mencionamos como Poe explica el método de análisis para la sustitución monoalfabética en «El escarabajo de oro», también se ocupa de ellos en su artículo «Criptografía», donde nos da también el método de violar el secreto de la scítala. He aquí el fragmento según la traducción de Julio Cortázar:

Interceptada la tira de pergamino, se preparará un cono lo bastante extenso por comparación con ésta —digamos de seis pies de largo— cuya circunferencia básica igual por lo menos la longitud de la tira. Arróllese la tira comenzando por la base, cuidando de mantener juntos los bordes como se dijo antes; luego, y siempre en la misma forma, continúese arrollando en dirección al vértice del cono. En el curso de este proceso se seguro que algunas de las palabras, sílabas o letras cuya conexión se busca, habrán de coincidir en ese punto del cono donde el diámetro es igual al del scytala que ha servido para escribir la cifra. Al pasar de la base al vértice del cono, se recorren todos los diámetros posibles, por lo cual no hay posibilidad de fracaso, Establecida la circunferencia del scytala, se construirá un cilindro idéntico y la cifra podrá ser leída.

Arriba, tres vistas del mensaje, todavía enroscado, «Quién hubiera tal ventura sobre las aguas del mar como hubo el conde Arnaldos la mañana de San Juan», si les parece un poco corto, piensen que los lacedemonios eran lacónicos. A la derecha, la misma tira desenroscada

El ataque que propone Poe es por fuerza bruta, es decir, probando todas las posibilidades, si bien se puede calcular el diámetro aproximado de la vara midiendo la distancia entre las letras y la inclinación que presentan. Si les interesa la scítala, pueden probarla en su versión virtual con esta sencilla aplicación online.

-Ya mencionamos que muchos métodos de transposición se relacionan con el uso de rejillas. La más antigua de la que tenemos noticia, y también la más simple, es conocida como de Cardano, ya que fue usada por este gran matemático renacentista. Se usa una cartulina con algunas ventanillas recortadas, se escribe el mensaje poniendo esta cartulina sobre el papel, escribiendo en los espacios donde las ventanillas nos lo permiten y se rellena el resto del mensaje de manera arbitraria. El receptor no tiene más que colocar sobre el papel la rejilla gemela para leer el mensaje.

Este método es poco robusto y alarga considerablemente los mensajes, por otra parte, tiene la ventaja de que se lee casi tan rápidamente como un mensaje ordinario. El cardenal Richelieu usó también este método, si bien lo mejoró rellenando los espacios entre las letras del mensaje no arbitrariamente, sino formando un mensaje con sentido, de manera que un eventual interceptor lo tomaría por un mensaje sin importancia; esta técnica entra en el ámbito de la esteganografía, disciplina que trata de cómo disimular los mensajes.

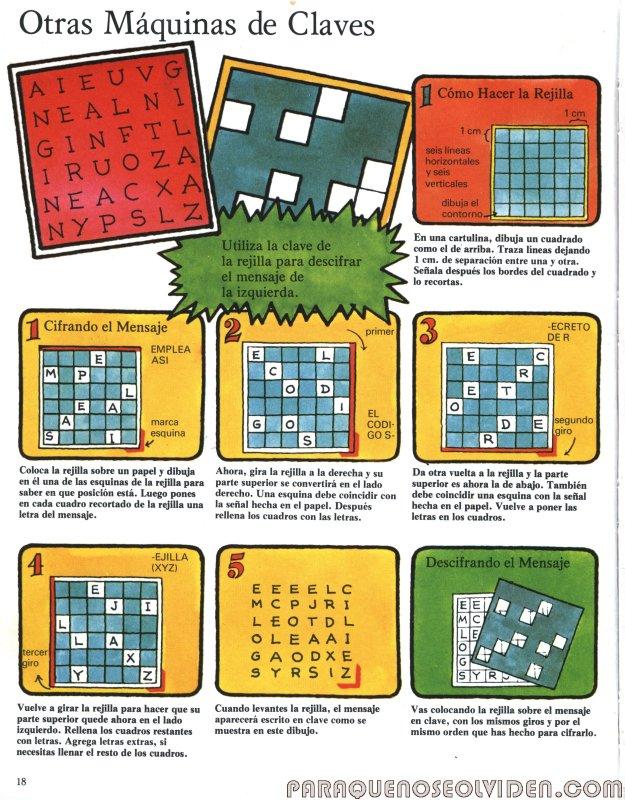

Otra rejilla es la conocida como Mathias Sandorf, por aparecer en la novela de ese título de Jules Verne. En este caso la rejilla es una matriz cuadrada con un número par de caracteres de lado. Las perforaciones están hechas de tal manera que si se gira la plantilla 45⁰, 90⁰ ó 135⁰ los espacios que deja libres en el papel no se repiten. De esta manera el redactor del mensaje sólo tiene que escribir en las perforaciones, dando un cuarto de vuelta cuando estas se acaban; el receptor actúa de un un modo análogo para su lectura, con una rejilla gemela. Si no le ha quedado claro el método con esta explicación, vean otra, arriba, tomada del libro Cómo hacer de espías, editado por Plesa y SM en la colección Como hacer, que tanto disfrutamos en su momento.

Esperamos que estos ejemplos valgan como ilustración somera de los métodos de transposición. En cuanto al método para violar los mensajes cifrados con la rejilla Sandorf, lo veremos en breve.

El hoplita lacedemonio de la capitular lo hemos tomado de la página Miniaturas JM. Hemos consultado, a demás de la Wikipedia, Códigos sescretos, de Andrea Sgarro (Pirámide 1990), Breve historia de la criptografía clásica, de José Luis Tábara y la recopilación Ensayos y críticas, de Edgar Allan Poe (Alianza editorial, 1973).

-Ya mencionamos que muchos métodos de transposición se relacionan con el uso de rejillas. La más antigua de la que tenemos noticia, y también la más simple, es conocida como de Cardano, ya que fue usada por este gran matemático renacentista. Se usa una cartulina con algunas ventanillas recortadas, se escribe el mensaje poniendo esta cartulina sobre el papel, escribiendo en los espacios donde las ventanillas nos lo permiten y se rellena el resto del mensaje de manera arbitraria. El receptor no tiene más que colocar sobre el papel la rejilla gemela para leer el mensaje.

Este método es poco robusto y alarga considerablemente los mensajes, por otra parte, tiene la ventaja de que se lee casi tan rápidamente como un mensaje ordinario. El cardenal Richelieu usó también este método, si bien lo mejoró rellenando los espacios entre las letras del mensaje no arbitrariamente, sino formando un mensaje con sentido, de manera que un eventual interceptor lo tomaría por un mensaje sin importancia; esta técnica entra en el ámbito de la esteganografía, disciplina que trata de cómo disimular los mensajes.

Tomada del sitio web Para que no se olviden, que recupera todas aquellas colecciones.

Otra rejilla es la conocida como Mathias Sandorf, por aparecer en la novela de ese título de Jules Verne. En este caso la rejilla es una matriz cuadrada con un número par de caracteres de lado. Las perforaciones están hechas de tal manera que si se gira la plantilla 45⁰, 90⁰ ó 135⁰ los espacios que deja libres en el papel no se repiten. De esta manera el redactor del mensaje sólo tiene que escribir en las perforaciones, dando un cuarto de vuelta cuando estas se acaban; el receptor actúa de un un modo análogo para su lectura, con una rejilla gemela. Si no le ha quedado claro el método con esta explicación, vean otra, arriba, tomada del libro Cómo hacer de espías, editado por Plesa y SM en la colección Como hacer, que tanto disfrutamos en su momento.

Esperamos que estos ejemplos valgan como ilustración somera de los métodos de transposición. En cuanto al método para violar los mensajes cifrados con la rejilla Sandorf, lo veremos en breve.

3 comentarios:

Es muy interesante leer sobre los métodos criptográficos históricos. Hace poco leí un libro sobre el Manuscrito Voynich en el que había un episodio dedicado a la criptografía medieval

Es, en efecto, una materia apasionante; el que de todas las posibilidades haya elegido habar de estos métodos en particular, como alguno se habrá imaginado, tiene que ver con el criptograma que pienso proponer como pasatiempo en breve.

En cuanto el manuscrito Voynich, es harina de otro costal, estoy seguro que en esta generación se descifrará.

Geniales esos libros de Plesa SM.

Publicar un comentario